Аудит безопасности и методы его проведения¶

Понятие аудита безопасности¶

Аудит представляет собой независимую экспертизу отдельных областей функционирования организации. Различают внешний и внутренний аудит.

Внешний аудит - это, как правило разовое мероприятие, проводимое по инициативе руководства организации. Рекомендуется проводить внешний аудит регулярно, а, например, для многих финансовых организаций это является обязательным требованием со стороны регуляторов или рынка.

Внутренний аудит - это, как правило регулярная деятельность, которая осуществляется на основании "Положения о внутренним аудите" и в соответствии с планом, подготовка которого осуществляется подразделением ИБ и утверждается руководством организации.

- Анализ рисков связанных с возможностью осуществления угроз

- Оценка текущего уровня защищенности

- Локализация узких мет в системе защиты информации

- Оценка соответствия ИС существующим стандартам в области ИБ

- Выработка рекомендаций по внедрению новых и повышению эффективности существующих механизмов безопасности

Аудит безопасности должен рассматриваться как инструмент управления, детальные результаты аудита не должны предаваться третьим лицам, т.к. они содержат полное описание слабых сторон организации и возможные способы реализации угроз.

- Подготовка к проведению аудита

- Выбор объекта аудита

- Составление команды аудиторов

- Определение объёма

- Определение критериев

- Определение сроков

- Проведение аудита

- Анализ документации

- Общий анализ состояние безопасности

- Регистрация, сбор и проверка свидетельств аудита

- Оценка результатов

- Составление отчета о результатах проверки

- Завершение аудита

- Составление итогового отчета

- Разработка мероприятий по устранению узких мест и недостатков

- Активное участие руководства

- Объективность и независимость аудиторов

- Компетентность в и профессионализм команды аудита

- Четкая структура процедуры аудита

- Активная реализация предложенных мер обеспечения ИБ

Аудит безопасности является инструментов оценки безопасности и управления рисками. Предотвращение угроз ИБ означает в том числе и защиту экономических, социальных и информационных интересов организации.

Важно отметить что аудит проводится по инициативе самой организации и ее руководства с целью выявления узких мест и недостатков, что делает заказчика аудита заинтересованным в получении объективных результатов и является обязательным условием для полонения таковых.

Аудит представляет собой комплекс мероприятий, в которых помимо самого аудитора, оказывается задействованы представители большого количества структурных подразделений заказчика. Действия всех участников должно быть скоординировано, по этому на этапе инициирования процедуры аудита должны быть решены следующие организационные вопросы:

Это значит, что аудит будет объективном только тогда когда организация сама хочет получить объективные результаты

- Права и обязанности аудиторов должны быть четко определены

- Аудитором совместно с заказчиком должен быть подготовлен и согласован план проведения аудита

- До всех заинтересованных лиц должно быть донесено, что они обязаны содействовать аудитору и предоставлять всю необходимую информацию

На этапе подготовки, должны быть четко определены границы аудита: - Список обследуемых ИС

- Площадки попадающие в границы обследования

- Организационные, физические, программно-технические и прочие аспекты обеспечения ИБ, которые необходимо учесть в ходе проведения аудита

- Критерии оценки

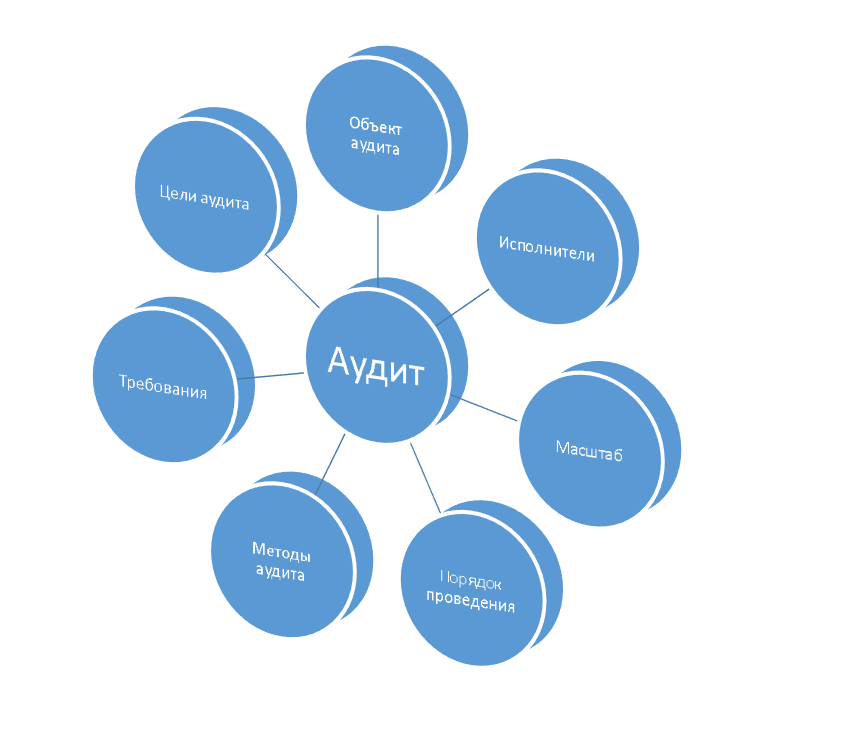

План, границы и критерии аудита обсуждаются на рабочем собрании аудитора и заказчика аудита. Для понимания аудита может быть использована концептуальная модель

- Объект аудита

- Исполнители

- Масштаб

- Порядок проведения

- Методы аудита

- Требования

- Цели аудита

- Сбор информации

- Анализ данных

- Выработка рекомендаций и подготовка отчетных документов

Анализ информационных рисков¶

В настоящее время используются три основных метода (подхода) к проведению аудита, которые существенно различаются между собой.

Первый метод, самый сложный, базируется на анализе рисков. Опираясь на методы анализа рисков, аудитор определяет для обследуемой ИС индивидуальный набор требований безопасности, в наибольшей степени учитывающий особенности данной ИС, среды ее функционирования и существующие в данной среде угрозы безопасности. Данный подход является наиболее трудоемким и требует наивысшей квалификации аудитора. На качество результатов аудита, в этом случае, сильно влияет используемая методология анализа и управления рисками и ее применимость к данному типу ИС.

Второй метод, самый практичный, опирается на использование стандартов информационной безопасности. Стандарты определяют базовый набор требований безопасности для широкого класса ИС, который формируется в результате обобщения мировой практики. Стандарты могут определять разные наборы требований безопасности, в зависимости от уровня защищенности ИС, который требуется обеспечить, ее принадлежности (коммерческая организация, либо государственное учреждение), а также назначения (финансы, промышленности, связь и т.п.). От аудитора в данном случае требуется правильно определить набор требований стандарта, соответствие которым требуется обеспечить для данной ИС. Необходима также методика, позволяющая оценить это соответствие. Из-за своей простоты (стандартный набор требований для проведения аудита уже заранее определен стандартом) и надежности (стандарт – есть стандарт и его требования никто не попытается оспорить), описанный подход наиболее распространен на практике (особенно при проведении внешнего аудита). Он позволяет при минимальных затратах ресурсов делать обоснованные выводы о состоянии ИС.

Третий метод, наиболее эффективный, предполагает комбинирование первых двух.

- Анализ ресурсов ИС, включая информационные ресурсы, программные и технические средства, а также людские ресурсы.

- Анализ групп задач, решаемых системой, и бизнес процессов.

- Построение (неформальной) модели ресурсов ИС, определяющей взаимосвязи между информационными, программными,

техническими и людскими ресурсами, их взаимное расположение и способы взаимодействия. - Оценка критичности информационных ресурсов, а также программных и технических средств.

- Определение критичности ресурсов с учетом их взаимозависимостей.

- Определение наиболее вероятных угроз безопасности в отношении ресурсов ИС и уязвимостей защиты, делающих возможным осуществление этих угроз.

- Оценка вероятности осуществления угроз, величины уязвимостей и ущерба, наносимого организации в случае успешного осуществления угроз.

- Определение величины рисков для каждой тройки: угроза – группа ресурсов – уязвимость.

Перечисленный набор задач является достаточно общим. Для их решения могут использоваться различные формальные и неформальные, количественные и качественные, ручные и автоматизированные методики анализа рисков. Суть подхода от этого не

меняется

Оценка рисков может даваться с использованием различных как качественных, так и количественных шкал. Главное, чтобы существующие риски были правильно идентифицированы и проранжированы в соответствии со степенью их критичности для организации. На основе такого анализа может быть разработана система первоочередных мероприятий по уменьшению величины рисков до приемлемого уровня.

При проведении аудита безопасности на соответствие требованиям стандарта, аудитор, полагаясь на свой опыт, оценивает применимость требований стандарта к обследуемой ИС и ее соответствие этим требованиям. Данные о соответствии различных областей функционирования ИС требованиям стандарта обычно представляются в табличной форме. Из таблицы видно, какие требования безопасности в системе не реализованы. Исходя из этого, делаются выводы о соответствии обследуемой ИС требованиям стандарта и даются рекомендации по реализации в системе механизмов безопасности, позволяющих обеспечить такое соответствие

Анализ информационных рисков предприятия¶

Анализ рисков – это то, с чего должно начинаться построение любой системы информационной безопасности и то, что необходимо для проведения аудита ИБ. Он включает в себя мероприятия по обследованию безопасности предприятия с целью определения того, какие ресурсы и от каких угроз надо защищать, а также в какой степени те или иные ресурсы нуждаются в защите. Определение набора адекватных контрмер осуществляется в ходе управления рисками. Риск определяется вероятностью причинения ущерба и величиной ущерба, наносимого ресурсам информационных систем (ИС), в случае осуществления угрозы безопасности.Анализ рисков состоит в том, чтобы выявить существующие риски и оценить их величину (дать им качественную, либо количественную оценку). Процесс анализа рисков предусматривает решение следующих задач:

- Идентификация ключевых ресурсов ИС.

- Определение важности тех или иных ресурсов для организации.

- Идентификация существующих угроз безопасности и уязвимостей, делающих возможным осуществление угроз.

- Вычисление рисков, связанных с осуществлением угроз безопасности.

- информационные ресурсы;

- программное обеспечение;

- технические средства (серверы, рабочие станции, активное сетевое оборудование и т. п.);

- людские ресурсы.

Важность (или стоимость) ресурса определяется величиной ущерба, наносимого в случае нарушения конфиденциальности, целостности или доступности этого ресурса. Обычно рассматриваются следующие виды ущерба:

- данные были раскрыты, изменены, удалены или стали недоступны;

- аппаратура была повреждена или разрушена;

- нарушена целостность программного обеспечения.

- локальные и удаленные атаки на ресурсы ИС;

- стихийные бедствия;

- ошибки, либо умышленные действия персонала ИС;

- сбои в работе ИС, вызванные ошибками в программном обеспечении или неисправностями аппаратуры.

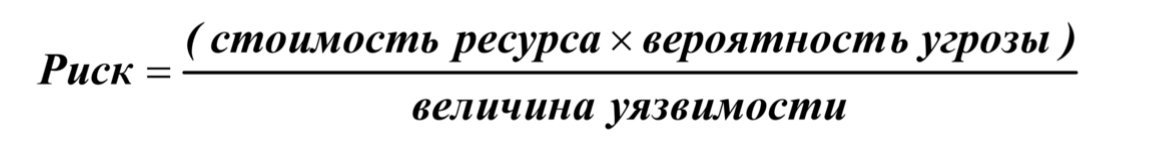

Величина риска может быть определена на основе стоимости ресурса, вероятности осуществления угрозы и величины уязвимости по следующей формуле

Задача управления рисками заключается в выборе обоснованного набора контрмер, позволяющих снизить уровни рисков до приемлемой величины. Стоимость реализации контрмер должна быть меньше величины возможного ущерба. Разница между стоимостью реализации контрмер и величиной возможного ущерба должна быть обратно пропорциональна вероятности причинения ущерба

Подход на основе анализа информационных рисков предприятия

является наиболее значимым для практики обеспечения

информационной безопасности. Это объясняется тем, что анализ риска позволяет эффективно управлять ИБ предприятия. Для этого в начале работ по анализу риска необходимо определить, что именно подлежит защите на предприятии, воздействию каких угроз это подвержено, и выработать рекомендации по практике защиты.

Анализ риска производится исходя из непосредственных целей и задач по защите конкретного вида информации конфиденциального характера

Одной из важнейших задач в рамках защиты информации является обеспечение ее целостности и доступности. При этом следует иметь в виду, что нарушение целостности может произойти не только вследствие преднамеренных действий, но и по ряду других причин: - сбоев оборудования, ведущих к потере или искажению информации;

- физических воздействии, в том числе в результате стихийных бедствий;

- ошибок в программном обеспечении (в том числе недокументированных возможностей).

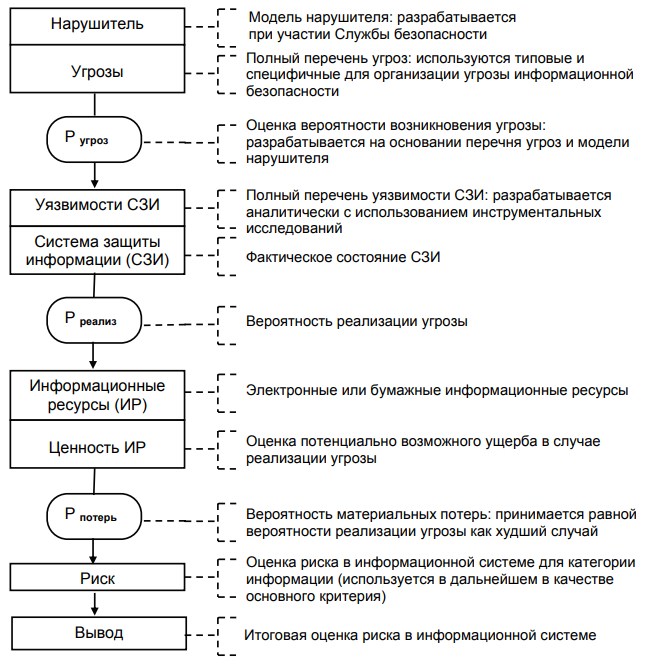

При проведении анализа риска разрабатываются:

- общая стратегия и тактика проведения потенциальным нарушителем «наступательных операций и боевых действий»;

- возможные способы проведения атак на систему обработки и защиты информации;

- сценарий осуществления противоправных действий;

- характеристики каналов утечки информации и НСД;

- вероятности установления информационного контакта (реализации угроз);

- перечень возможных информационных инфекций;

- модель нарушителя;

- методика оценки информационной безопасности

- выявить все возможные угрозы безопасности информации;

- оценить последствия их проявления;

- определить необходимые меры и средства защиты с учетом требований нормативных документов, экономической целесообразности, совместимости и бесконфликтности с используемым программным обеспечением;

- оценить эффективность выбранных мер и средств защиты

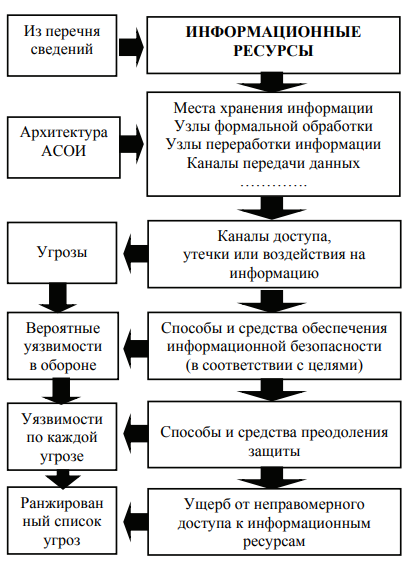

Здесь представлены все 6 этапов анализа риска. На первом и втором этапах определяются сведения, которые составляют для предприятия коммерческую тайну и которые предстоит защищать. Понятно, что такие сведения хранятся в определенных местах и на конкретных носителях, передаются по каналам связи. При этом определяющим фактором в технологии обращения с информацией является архитектура ИС, которая во многом определяет защищенность информационных ресурсов предприятия

Третий этап анализа риска – построение каналов доступа, утечки или воздействия на информационные ресурсы основных узлов ИС. Каждый канал доступа характеризуется множеством точек, с которых можно «снять» информацию. Именно они и представляют уязвимости и требуют применения средств недопущения нежелательных воздействий на информацию.

Четвертый этап анализа способов защиты всех возможных точек атак соответствует целям защиты и его результатом должна быть характеристика возможных брешей в обороне, в том числе за счет неблагоприятного стечения обстоятельств.

На пятом этапе исходя из известных на данный момент способов и средств преодоления оборонительных рубежей определяются вероятности реализации угроз по каждой из возможных точек атак

На заключительном, шестом, этапе оценивается ущерб организации в случае реализации каждой из атак, который вместе с оценками уязвимости позволяет получить ранжированный список угроз информационным ресурсам.

Результаты работы представляются в виде, удобном для их восприятия и выработки решений по коррекции существующей системы защиты информации. При этом каждый информационный ресурс может быть подвержен воздействию нескольких потенциальных угроз. Принципиальное же значение имеет суммарная вероятность доступа к информационным ресурсам, которая складывается из элементарных вероятностей доступа к отдельным точкам прохождения информации.

Величина информационного риска по каждому ресурсу определяется как произведение вероятности нападения на ресурс, вероятности реализации и угрозы и ущерба от информационного вторжения. В этом произведении могут использоваться различные способы взвешивания составляющих.

Сложение рисков по всем ресурсам дает величину суммарного риска при принятой архитектуре ИС и внедренной в нее системы защиты информации

Таким образом, варьируя варианты построения системы защиты информации и архитектуры ИС, становится возможным представить и рассмотреть различные значения суммарного риска за счет изменения вероятности реализации угроз. Здесь весьма важным шагом является выбор одного из вариантов в соответствии с отобранным критерием принятия решения. Таким критерием может быть допустимая величина риска или отношение затрат на обеспечение информационной безопасности к остаточному риску.

При построении систем обеспечения информационной безопасности также нужно определить стратегию управления рисками на предприятии.

На сегодня известно несколько подходов к управлению рисками.

Один из наиболее распространенных – уменьшение риска путем использования соответствующих способов и средств защиты. Близким по сути является подход, связанный с уклонением от риска. Известно, что от некоторых классов рисков можно уклониться: например, вынесение Webсервера организации за пределы локальной сети позволяет избежать риска несанкционированного доступа в локальную сеть со стороны Webклиентов

Наконец, в некоторых случаях допустимо принятие риска. Здесь важно определиться со следующей дилеммой: что для предприятия выгоднее – бороться с рисками или же с их последствиями. В этом случае приходится решать оптимизационную задачу

После того как определена стратегия управления рисками, производится окончательная оценка мероприятий по обеспечению информационной безопасности с подготовкой экспертного заключения о защищенности информационных ресурсов. В экспертное заключение включаются все материалы анализа рисков и рекомендации по их снижению.

Методы оценивания информационных рисков предприятия¶

На практике используются различные методы оценки и управления информационными рисками на предприятиях. При этом оценка информационных рисков предусматривает выполнениеследующих этапов

- идентификация и количественная оценка информационных ресурсов предприятий, значимых для бизнеса;

- оценивание возможных угроз;

- оценивание существующих уязвимостей;

- оценивание эффективности средств обеспечения информационной безопасности.

словами, риски характеризуют опасность, которой могут подвергаться компоненты корпоративной системы Internet/Intranet. При этом информационные риски компании зависят

- от показателей ценности информационных ресурсов;

- вероятности реализации угроз для ресурсов;

- эффективности существующих или планируемых средств обеспечения ИБ.

Возможность реализации угрозы оценивается вероятностью ее реализации в течение заданного отрезка времени для некоторого ресурса предприятия. При этом вероятность того, что угроза реализуется, определяется следующими основными показателями:

- привлекательностью ресурса – используется при рассмотрении угрозы от умышленного воздействия со стороны человека;

- возможностью использования ресурса для получения дохода – при рассмотрении угрозы от умышленного воздействия со стороны человека;

- техническими возможностями реализации угрозы – применяется при умышленном воздействии со стороны человека;

- степенью легкости, с которой уязвимость может быть использована

Количественные показатели информационных ресурсов рекомендуется оценивать по результатам опросов сотрудников предприятия – владельцев информации, то есть должностных лиц, которые могут определить ценность информации, ее характеристики и степень критичности, исходя из фактического положения дел. На основе результатов опроса производится оценивание показателей и степени критичности информационных ресурсов для наихудшего варианта развития событий вплоть до рассмотрения потенциальных воздействий на бизнес-деятельность предприятия при возможном несанкционированном ознакомлении с конфиденциальной информацией, нарушении ее целостности, недоступности на различные сроки, вызванных отказами в обслуживании систем обработки данных и даже физическом уничтожении. При этом процесс получения количественных показателей может дополняться соответствующими методиками оценивания других критически важных ресурсов предприятия, учитывающих

- безопасность персонала;

- разглашение частной информации;

- требования по соблюдению законодательных и нормативных положений;

- ограничения, вытекающие из законодательства;

- коммерческие и экономические интересы;

- финансовые потери и нарушения в производственной деятельности;

- общественные отношения;

- коммерческую политику и коммерческие операции;

- потерю репутации компании.

Далее количественные показатели используются там, где это допустимо и оправдано, а качественные – где количественные оценки по ряду причин затруднены. При этом наибольшее распространение получило оценивание качественных показателей при помощи специально разработанных для этих целей балльных шкал, например, с четырехбальной шкалой.

Следующей операцией является заполнение пар опросных листов, в которых по каждому из типов угроз и связанной с ним группе ресурсов оцениваются уровни угроз как вероятность реализации угроз и уровни уязвимостей как степень легкости, с которой реализованная угроза способна привести к негативному воздействию. Оценивание производится в качественных шкалах. Например, уровень угроз и уязвимостей оценивается по шкале «высокий-низкий». Необходимую информацию собирают, опрашивая ТОР-менеджеров компании, сотрудников коммерческих, технических, кадровых и сервисных служб, выезжая на места и анализируя документацию компании.

Наряду с табличными методами оценки информационных рисков, могут быть использованы современные математические методы, например метод типа Дельфи, а также специальные автоматизированные системы, отдельные из которых будут рассмотрены ниже.

Общий алгоритм процесса оценивания рисков в этих системах включает следующие этапы- описание объекта и мер защиты;

- идентификация ресурса и оценивание его количественных показателей (определение потенциального негативного воздействия на бизнес);

- анализ угроз информационной безопасности;

- оценивание уязвимостей;

- оценивание существующих и предполагаемых средств обеспечения информационной безопасности;

- оценивание рисков.

Управление информационными рисками¶

В настоящее время управление информационными рисками представляет собой одно из наиболее актуальных и динамично развивающихся направлений стратегического и оперативного менеджмента в области защиты информации. Его основная задача – объективно идентифицировать и оценить наиболее значимые для бизнеса информационные риски компании, а также адекватность используемых средств контроля рисков для увеличения эффективности и рентабельности экономической деятельности предприятия. Поэтому под термином «управление информационными рисками» обычно понимается системный процесс идентификации, контроля и уменьшения информационных рисков компаний в соответствии с определенными ограничениями российской нормативно-правовой базы в области защиты информации и собственной корпоративной политики безопасности.

Использование информационных систем связано с определенной совокупностью рисков. Когда возможный ущерб неприемлемо велик, необходимо экономически оправданные меры защиты. Периодическая (пере)оценка рисков необходима для контроля эффективности деятельности в области безопасности и для учета изменений обстановки.

Суть мероприятий по управлению рисками состоит в том, чтобы оценить их размер, выработать эффективные и экономичные меры снижения рисков, а затем убедиться, что риски заключены в приемлемые рамки (и остаются таковыми). Следовательно, управление рисками включает в себя два вида деятельности, которые чередуются циклически

- (пере)оценка (измерение) рисков;

- выбор эффективных и экономичных защитных средств (нейтрализация рисков)

- ликвидация риска (например, за счет устранения причины);

- уменьшение риска (например, за счет использования дополнительных защитных средств);

- принятие риска (путем выработки плана действия в соответствующих условиях):

- переадресация риска (например, путем заключения страхового соглашения).

- Выбор анализируемых объектов и уровня детализации их рассмотрения.

- Выбор методологии оценки рисков.

- Идентификация активов.

- Анализ угроз и их последствий, выявление уязвимых мест в защите.

- Оценка рисков.

- Выбор защитных мер.

- Реализация и проверка выбранных мер.

- Оценка остаточного риска.

Этапы 6 и 7 относятся к выбору защитных средств (нейтрализации рисков), остальные – к оценке рисков.

Уже перечисление этапов показывает, что управление рисками – процесс циклический. По существу, последний этап – это оператор конца цикла, предписывающий вернуться к началу. Риски нужно контролировать постоянно, периодически проводя их переоценку. Следует отметить, что выполненная и тщательно документированная оценка может существенно упростить последующую деятельность.

Управление рисками, как и любую другую деятельность в области информационной безопасности, необходимо интегрировать в жизненный цикл ИС. Тогда эффект оказывается наибольшим, а затраты – минимальными.

Управление рисками необходимо проводить на всех этапах жизненного цикла информационной системы: инициация – разработка – установка – эксплуатация – утилизация (вывод из эксплуатации).

На этапе инициации известные риски следует учесть при выработке требований к системе вообще и средствам безопасности в частности.

На этапе разработки знание рисков помогает выбирать соответствующие архитектурные решения, которые играют ключевую роль в обеспечении безопасности.

На этапе установки выявленные риски следует учитывать при конфигурировании, тестировании и проверке ранее сформулированных требований, а полный цикл управления рисками должен предшествовать внедрению системы в эксплуатацию

На этапе эксплуатации управление рисками должно сопровождать все существенные изменения в системе.

При выведении системы из эксплуатации управление рисками помогает убедиться в том, что миграция данных происходит безопасным образом.

Обновлено С. Антошкин 2 месяца назад · 8 изменени(я, ий)