ЗАНЯТИЕ 2¶

Изучение семейства стандартов ISO/IEC 27000

Цели занятия¶

К концу занятия вы поймете

- Процессы, связанные с созданием, внедрением, эксплуатацией, мониторингом, анализом, обслуживанием и улучшением системы менеджмента информационной безопасности;

- Терминологию и определения семейства стандартов ISO 27000;

- Взаимосвязь между различными стандартами семейства ISO 27000;

- Разница между проверяемым стандартом и *руководящим * документом;

- Требования к документированной информации СМИБ;

- Применение области действия и неприменимости (исключений);

- Общая структура и требования ISO 27001.

Вопросы для размышления¶

В чем разница между стандартами ISO/IEC 27000, 27001, 27002?

К каким типам организаций применим стандарт ISO/IEC 27001:

- Как «контекст» может повлиять на систему менеджмента и ее документацию?

Что означает «область действия»?

- Почему область действия должна быть четко определена?

- В чем значение связей и зависимостей?

Упражнение 2¶

* Термины и определения семейства стандартов ISO/IEC 27000*

Задание:

Сопоставить термины с определениями в соответствии с инструкциями:

ЗаданиеЗадание

Используя приведенную ниже таблицу, сопоставить термины второго столбца с определениями 4 столбца. Соответствующий номер термина (указан в первом столбце), указать в третьем столбце рядом с соответствующим определением.

| 1 |

Несоответствие

Non Conformity |

|

Процесс поиска, распознавания и описания рисков |

| 2 |

Уровень риска

Level of Risk |

|

Способность применять знания и навыки для достижения намеченных результатов |

| 3 |

Критерий риска

Risk Criteria |

|

Набор взаимосвязанных или взаимодействующих действий, которые используют входные данные для достижения намеченного результата |

| 4 |

Уязвимость

Vulnerability |

|

Результат, который должен быть достигнут |

| 5 |

Компетенция

Competence |

|

Обоснованное решение принять определенный риск |

| 6 |

Процесс

Process |

|

Возникновение или изменение определенного набора обстоятельств |

| 7 |

Улучшение

Improvement |

|

Не выполнение требования |

| 8 |

Документированная информация

Documented information |

|

Набор взаимосвязанных или взаимодействующих элементов |

| 9 |

Измерение (Оценивание) риска

Risk assessment |

|

Слабое место актива или средства контроля, которая может быть использована одной или несколькими угрозами. |

| 10 |

Событие информационной безопасности

Information Security event |

|

Выполнение требования |

| 11 |

Наблюдение/Мониторинг

Monitoring |

|

Свойство точности и полноты |

| 12 |

Внешние услуги

Outsource |

|

Свойство быть доступным и пригодным к использованию по требованию уполномоченного лиц |

| 13 |

Политика

Policy |

|

Процесс определения значения |

| 14 |

Обработка риска

Risk treatment |

|

Общий процесс идентификации риска, анализа риска и определения значения риска |

| 15 |

Процедура

Procedure |

|

Действие по повышению производительности |

| 16 |

Система

System |

|

Процесс изменения риска |

| 17 |

Оценка риска

Risk evaluation |

|

Лицо или группа людей, которые направляют и контролируют организацию на высшем уровне |

| 18 |

Конфиденциальность

Confidentiality |

|

Определенный способ выполнения действия или процесса |

| 19 |

Анализ риска

Risk analysis |

|

Свойство, при котором информация не предоставляется и не раскрывается неуполномоченным лицам, организациям или процессам |

| 20 |

Соответствие

Conformity |

|

Намерения и направление деятельности организации, официально выраженные ее высшим руководством. |

| 21 |

Владелец риска

Risk Owner |

|

Сохранение конфиденциальности, целостности и доступности информации |

| 22 |

Заинтересованные стороны

Interested party |

|

Информация, которую организация должна контролировать и поддерживать, и носитель, на котором она содержится |

| 23 |

Измерение

Measurement |

|

Заключить соглашение, при котором внешняя организация выполняет часть функции или процесса организации. |

| 24 |

Событие

Event |

|

Лицо или организация… которые могут повлиять, на которые могут повлиять, или которые могут усмотреть, что на них влияют решения или действия. |

| 25 |

Идентификация риска

Risk identification |

|

Величина риска, выраженная в терминах комбинации последствий и их вероятности |

| 26 |

Результативность

Effectiveness |

|

Физическое или юридическое лицо, обладающее ответственностью и полномочиями по управлению риском |

| 27 |

Непрерывное улучшение

Continual improvement |

|

Эффект неопределенности |

| 28 |

Цель

Objective |

|

Процесс понимания природы риска и определения уровня риска |

| 29 |

Производительность

Performance |

|

Действие, направленное на устранение причины несоответствия и предотвращение его повторения |

| 30 |

Корректирующее действие

Corrective action |

|

Процесс сравнения результатов анализа риска с критериями риска для определения того, является ли риск и/или его величина приемлемым или допустимым. |

| 31 |

Риск

Risk |

|

Потенциальная причина нежелательного инцидента, который может нанести вред системе или организации. |

| 32 |

Инцидент информационной безопасности

Information Security Incident |

|

Измеримый результат |

| 33 |

Высшее руководство

Top management |

|

Определение состояния системы, процесса или действия |

| 34 |

Доступность

Availability |

|

Повторяющаяся деятельность по повышению производительности |

| 35 |

Информационная безопасность

Information Security |

|

Лицо или группа людей, которые имеют свои собственные функции с обязанностями, полномочиями и отношениями для достижения своих целей |

| 36 |

Организация

Organisation |

|

Условие, по которому оценивается значимость риска |

| 37 |

Принятие риска

Risk acceptance |

|

Степень реализации запланированных мероприятий и достижения запланированных результатов |

| 38 |

Целостность

Integrity |

|

Выявленное возникновение состояния системы, службы или сети, указывающее на возможное нарушение политики информационной безопасности или сбой элементов управления, или ранее неизвестную ситуацию, которая может иметь отношение к безопасности. |

| 39 |

Угроза

Threat |

|

Одно или несколько нежелательных или неожиданных событий информационной безопасности, которые имеют значительную вероятность компрометации бизнес-операций и угрозы информационной безопасности. |

Продолжительность:

30 минут – индивидуально, подготовка;

30 минут – дискуссия и обратная связь.

Раздел 4. Организационный контекст¶

- Определить внешние и внутренние аспекты;

- Понимание потребностей и ожиданий заинтересованных сторон;

- Область действия системы менеджмента;

- Процессы системы менеджмента:

- Взаимодействие;

- Требования к документированию

- Обязанности и полномочия.

Раздел 5: Лидерство¶

Области, в которых непосредственное участие высшего руководства обязательно:

- Демонстрация лидерства;

- Демонстрация приверженности;

- Обеспечение стратегического направления в отношении информационной безопасности;

- Обеспечение согласованности стратегического направления с политикой и целями организации;

- Предоставление необходимой поддержки/ресурсов;

- Определение обязанностей, предоставление ресурсов;

- Поддержка людей, процессов и системы в целом;

- Содействие непрерывному совершенствованию

Раздел 6: Планирование¶

В разделе требуется ПЛАНИРОВАНИЕ в целях рассмотрения трех ключевых областей системы менеджмента:

- Риски и возможности

- Цели информационной безопасности

Обратите внимание, что «Операционное планирование» включено в Разделе 8.

Раздел 6 посвящен организационному планированию высшего уровня.

Раздел 6 содержит отсылку к обязательному применению Приложения А

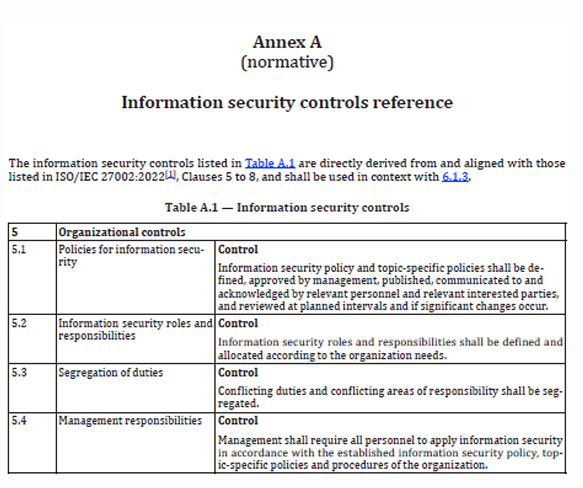

Приложение А (Annex A)¶

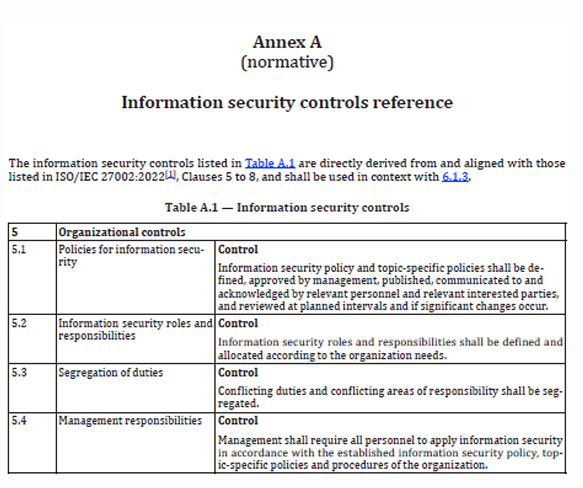

Приложение А содержит:

- Категории мер управления;

- Меры управления (Controls):

- Короткое наименование;

- Содержание меры (что требуется выполнить при реализации).

Как они используются?

Все ли они обязательны?

Существуют ли базовые меры безопасности, которые необходимо внедрить для каждой организации?

Могут ли быть какие-то меры Приложения А исключены?

Структура Приложения А¶

Раздел 6: Планирование (продолжение)¶

Какая связь между Разделом 6, Системой и Приложением А?

Во время планирования (Раздел 6):

- выбраны все меры управления, необходимые для реализации вариантов обработки рисков информационной безопасности;

- все меры управления сравниваются с приложением A, чтобы убедиться, что не были упущены необходимые меры управления;

- все необходимые меры управления задокументированы в Положении о применимости.

Раздел 7: Ресурсы¶

Ресурсы должны предоставляться и быть достаточными для достижения целей, включая:

- Человеческие ресурсы;

- Инфраструктура;

- Рабочая среда;

- … и любые другие необходимые ресурсы;

- Компетентность, осведомленность и взаимосвязи;

- Документированная информация

Раздел 8: Функционирование¶

Все, что было запланировано, должно быть реализовано, и должна быть обеспечена работа системы на ежедневной основе:

- Разработанные действия реализуются и контролируются (согласно разделу 6);

- Документированная информаци я сохраняется в той степени, в которой организация считает это необходимым (в привязке к ее контексту);

- Запланированные изменения контролируются;

- Последствия непреднамеренных изменений анализируются, и при необходимости предпринимаются действия для смягчения любых неблагоприятных последствий;

- Процессы на внешнем сопровождении определяются и контролируются;

- Оценка рисков проводится в запланированное время или при значительных изменениях (раздел 8.2);

- Планы обработки рисков, принятые во время планирования, внедряются и контролируются (раздел 8.3).

Раздел 9: Оценка производительности¶

Организация должна ОПРЕДЕЛИТЬ, что необходимо контролировать и/или измерять:

- Процессы информационной безопасности;

- Меры управления информационной безопасности.

Внутренний аудит;

Анализ со стороны высшего руководства.

Раздел 10: Улучшения¶

Структурированные действия по поддержке улучшений в системе менеджмента;

Несоответствия и корректирующие действия;

- Противодействующие (reactive)улучшения.

Непрерывное совершенствование;

Запланированные, упреждающие (proactive)улучшения.

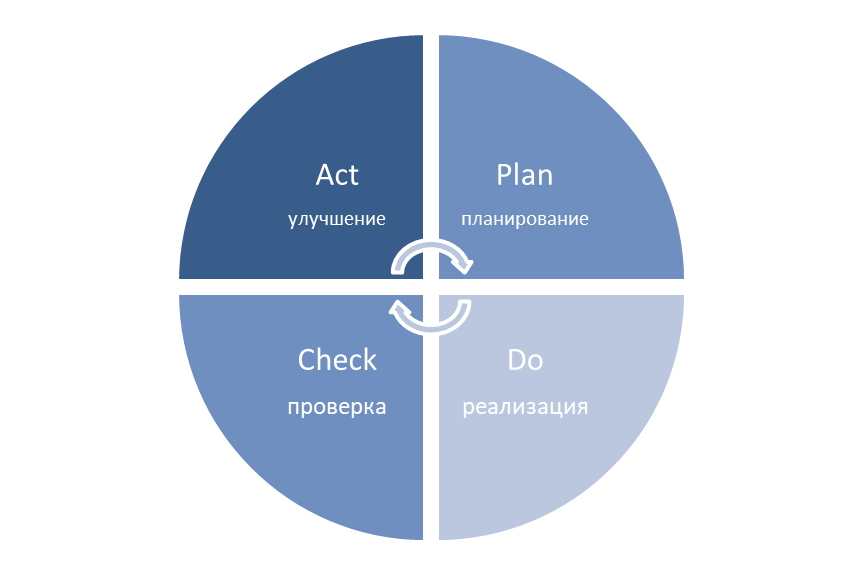

Упражнение 3¶

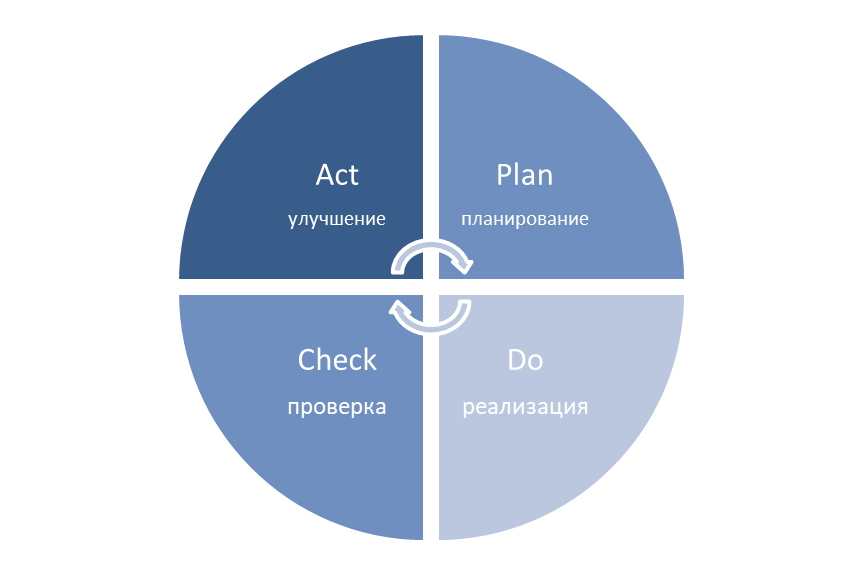

Отслеживание модели PDCA в стандарте ISO/IEC 27001

Задание:

Рассмотреть разделы ISO/IEC 27001 и распределить их по различным фазам PDCA-цикла в соответствии с инструкциями

ЗаданиеЗадание

Как отмечалось в 1-ой сессии, PDCA-цикл встроен в структуру системы менеджмента. Хотя эта связь между различными этапами PDCA не так заметна, как в первом издании ISO/IEC 27001, ее все же можно проследить и в текущей версии ISO/IEC 27001.

Теперь, когда мы освежили знания о структуре и содержании стандарта, ваша задача — просмотреть разделы ISO/IEC 27001 и распределить их по различным фазам PDCA-цикла.

Например, пункт 4.1. относится к этапу планирования, поскольку организация собирает информацию о себе для создания своей системы. Является ли это единственной ролью 4.1 или она применима и в другие периоды цикла, не связанные с первоначальным планированием системы. Если да, меняется ли ассоциация фаз? Представьте обоснование своего выбора.

Обратите внимание, что один раздел может иметь более одной ассоциированной фазы.

Раздел ISO/IEC 27001:2022 Выбор фазы PDCA и напишите Обоснование

4.1 Understanding the organization and its context

Понимание организации и её контекста

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

4.2 Understanding the needs and expectations of interested parties

Понимание потребностей и ожиданий заинтересованных сторон

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

4.3 Determining the scope of the information security management system

Определение области применения системы менеджмента информационной безопасности

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

4.4 Information security management system

Система менеджмента информационной безопасности

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

5.1 Leadership and commitment

Лидерство и приверженность

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

5.2 Policy

Политика

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

5.3 Organizational roles, responsibilities and authorities

Организационные обязанности, ответственность и полномочия

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

6.1 Actions to address risks and opportunities

Действия по работе с рисками и возможностями

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

6.2 Information security objectives and planning to achieve them

Цели в области информационной безопасности и планирование их выполнения

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

6.3 Planning of changes

Планирование изменений

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

7.1 Resources

Ресурсы

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

7.2 Competence

Компетентность

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

7.3 Awareness

Осведомлённость

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

7.4 Communication

Обмен информацией

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

7.5 Documented information

Документированная информация

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

8.1 Operational planning and control

Планирование и управление операциями

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

8.2 Information security risk assessment

Оценка рисков информационной безопасности

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

8.3 Information security risk treatment

Обработка рисков информационной безопасности

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

9.1 Monitoring, measurement, analysis and evaluation

Мониторинг, измерение, анализ и оценка

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

9.2 Internal audit

Внутренний аудит

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

9.3 Management review

Анализ со стороны руководства

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

10.1 Continual improvement

Непрерывное улучшение

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

10.2 Nonconformity and corrective action

Несоответствия и корректирующие действия

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

Annex A

Приложение А

☐ Plan (P)

☐ Do (D)

☐ Check (C)

☐ Act (A)

Продолжительность:

30 минут – индивидуально, подготовка;

15 минут – дискуссия и обратная связь.

Упражнение 4¶

Понимание требований ISO/IEC 27001 (их корректное применение в контексте организации)

Задание:

Определите наиболее подходящий раздел для «несоответствия» в соответствии с инструкциями

ЗаданиеЗадание

К каждому несоответствию выберете раздел и обоснование (Раздел или пункт устанавливает, что…)

- Организация (банк) не определила нормативные технические стандарты (RTS) строгой аутентификации клиентов (SCA) и безопасной связи в соответствии с PSD2 в рамках определения потребностей внешних заинтересованных сторон.

- Организация не вела никаких записей или другой документированной информации относительно недавнего изменения своей системы контроля доступа.

- Организация использует электронную почту как услугу, предоставляемую внешним поставщиком. Эта информация в системе не отражена.

- Организация определила три цели информационной безопасности, но не установила никаких конкретных целевых показателей или мер.

- Факторы, влияющие на требования заинтересованных сторон, таких как местные органы власти, не отслеживались и не анализировались.

- Не предоставлено объективных свидетельств компетентности лица (лиц), выполняющих работу, связанную с системой менеджмента информационной безопасностью.

- Действия по анализу со стороны руководства не выявили результатов оценки рисков и необходимости внесения изменений в систему менеджмента информационной безопасностью.

- Документ Должностная инструкция для роли менеджера по информационной безопасности не несет никакой идентификации или контроля версий.

- Организация не представила никаких свидетельств того, что она отслеживала или анализировала информацию, касающуюся внутренних и внешних факторов.

- Организация не определила планы по достижению двух из трех целей информационной безопасности.

- В организации не созданы планы обработки рисков для всех рисков, оцененных как неприемлемые (на основе критериев приемлемости риска).

- Несмотря на то, что организация ведет «Реестр рисков компании», не было предоставлено свидетельств надлежащего мониторинга и оценки действий, предпринятых для устранения рисков, включенных в реестр.

- Организация внедрила процедуры и меры по управлению криптографическими ключами, но соответствующий контроль А.8.24. исключен из Положения о применимости.

- У компании не было плана или механизмов для определения или управления компетенциями.

- В компании была высокая текучесть кадров и, как следствие, СМИБ содержала большое количество устаревших и утративших силу документов, а система внутреннего аудита отставала от графика на 4 месяца.

- Политика информационной безопасности не была доведена до сведения заинтересованных лиц внутри организации.

- Область применения системы менеджмента не принимает во внимание связи и зависимости между действиями, выполняемыми организацией, и действиями, выполняемыми другими организациями.

- Программа внутреннего аудита не определяет частоту проведения внутреннего аудита.

- Все внутренние аудиты, проводимые организацией, охватывают основные требования системы менеджмента, но не распространяются на проверку результативности применяемых средств контроля.

- Не всегда определяются причины несоответствия

- При необходимости расширения персонала организация использует внешнего подрядчика. Политика информационной безопасности и условия найма не доводятся до сведения персонала, привлеченного через подрядчика.

- Программа внутреннего аудита включала большое количество так называемых «само-аудитов», когда сотрудники должны были периодически проверять себя.

- Организация не реагирует на нарушения политики управления доступом.

- Не было никаких упоминаний о непрерывном совершенствовании в Политике информационной безопасности.

- В организации не сохранилось свидетельств обучения по информационной безопасности (в которых участвовал персонал).

Продолжительность:

30 минут – индивидуально, подготовка;

30 минут – дискуссия и обратная связь.

Примеры проверяемых стандартов¶

императивные

- ISO/IEC27001 – Требования СМИБ

- ISO/IEC9001 – Требования СМК

- ISO/IEC20000-1 – Требования СМC

- ISO/IEC17021 – Требования к органам, осуществляющим аудиты и сертификацию систем менеджмента

- ISO/IEC27006 – Требования к органам, осуществляющим аудиты и сертификацию систем менеджмента информационной безопасности

Пример руководящих стандартов¶

рекомендательные

- ISO/IEC27000 –Обзор и словарный запас;

- ISO/IEC27002 –Свод правил по мерам управления информационной безопасностью;

- ISO/IEC19011 –Руководство по аудиту систем менеджмента (общее)

- ISO/IEC27007 –Руководство по аудиту систем управления информационной безопасности

- ISO/IEC27008 –Руководство для аудиторов по проверке мер управления информационной безопасности.

Ключевые положения пройденного занятия¶

ISO 27001 следует общей структуре системы менеджмента «Приложение SL»;

ISO 27001 является проверяемым стандартом;

ISO 27000 и ISO 27002 являются руководящими документами;

Включение и исключение мер управления Приложения А должно быть обосновано;

«Контекст» означает, что системы управления будут различаться по типу, размеру, формату и сложности;

Это не только о создании документов, -процессы должны быть внедрены и поддерживаться;

PDCA —это модель, которую можно транслировать во все процессы системы менеджмента информационной безопасностью

<<Назад В меню Далее>>