PCI DSS » История » Редакция 4

« Предыдущее |

Редакция 4/9

(Разница(diff))

| Следующее »

С. Антошкин, 07.12.2023 08:54

PCI DSS¶

- Содержание

- PCI DSS

История стандарта¶

С 1988 по 1998 год Visa и MasterCard отчитались о потерях в 750 млн долларов из-за мошеннических операций с картами – эта сумма оказалась мизерной по сравнению с сотнями миллиардов долларов, обрабатываемых компаниями ежегодно. Но все кардинально поменялось с началом эры интернета. Чем больше магазинов подключали свои интернет-сайты к системам приема платежей, тем легче становилось мошенникам получать платежные данные с плохо защищенных систем, манипулируя картами быстрее и проще прежнего.

В октябре 1999 года Visa запустила Cardholder Information Security Program (CISP), систему информационной безопасности для держателей карт. Visa стала первой компанией, разработавшей единый стандарт для торговых точек, принимающих онлайн-транзакции. CISP – первый из числа родоначальников стандарта PCI DSS.

Наступил 2000-й год. По данным CyberSource, потери на онлайн-продажах от карточного мошенничества достигли 1,5 млрд долларов (иными словами, всего за одно десятилетие они утроились). В 2001 году, по данным Visa, уровень мошенничества в онлайне был в 4 раза выше, чем по обычным транзакциям.

Май 2001 года ознаменовался новым событием: Visa и другие карточные бренды приступили к борьбе за исполнение политики безопасности. Выяснилось, что всего лишь несколько компаний в состоянии соответствовать Visa CISP, принятому 1 мая 2001 года. Схожие с этой программой стандарты безопасности оказались менее успешными, в основном из-за отсутствия единого, унифицированного стандарта среди карточных брендов.

В июле 2004 года атаки на веб-инфраструктуру стали угрожающими. В частности, значительным образом распространились атаки против IIS и другого уязвимого программного обеспечения. Злоумышленники находили уязвимые компьютеры и внедряли на них вредоносное программное обеспечение (кейлоггеры и трояны), используя его для кражи платежных данных. В результате 15 декабря 2004 года появился Payment Card Industry Data Security Standard (PCI DSS), стандарт безопасности данных в индустрии платежных карт. Этот день в истории информационной безопасности считается знаменательным – был принят первый унифицированный стандарт безопасности, поддерживаемый пятью крупнейшими карточными брендами. Соответствие стандарту стало обязательным для торговых точек и других организаций, участвующих в цикле обработки платежей.

В июне 2005 года было решено, что отныне все торговые точки, обрабатывающие более 20 тысяч транзакций по картам в год, должны соответствовать стандарту PCI DSS. Но несмотря на то, что неуклонно растущее число торговых точек выделяло все больше IT-ресурсов на приведение в соответствие стандарту, многие из них не успевали сделать это в срок.

6 сентября 2006 года был выпущен стандарт PCI DSS1.1. Самым значительным добавлением к первой редакции стандарта стало требование 6.6, гласившее, что весь исходный код приложений надлежит профессионально исследовать на наличие уязвимостей (причем делать это следует с привлечением независимых специалистов). Кроме того, файруолл для веб-приложений должен быть установлен перед самим веб-приложением. Другими словами, перед тем, как пакет данных поступит в приложение, он должен пройти через файруолл, где будет исследован и, в случае опасности, отклонен. В этот же период пять основных мировых карточных брендов, Visa, MasterCard, American Express, JCB и Discover, объявили о создании независимой группы – совета по стандартам безопасности PCI, PCI Security Standards Council (PCI SCC), которой предстояло развивать стандарт безопасности в дальнейшем.

На сегоднящний день PCI SCC выпустила несколько стандартов охватывающий весь процесс обработки данных платежных карт:- DSS – безопасность платежной инфраструктуры и процессов в банках

- ASV – решение по сканированию на уязвимости периметра, необходимое для стандарта PCI DSS

- SSF – безопасная разработка платежных приложений

- Pin Security – организация безопасного приема и обработки PIN-кодов

- 3D Secure – обеспечение безопасности платежей с применением одноразовый паролей

- др.

Область применения стандарта PCI DSS¶

Стандарт применяется ко всем системным компонентам, которые так или иначе связаны со средой данных платежных карт. Эта среда включает в себя людей, процессы и технологии, которые хранят, обрабатывают или передают их. Вот примеры системных компонентов:

- Системы, обеспечивающие стандарты безопасность (например, серверы аутентификации), соответствующие сегментации (например, внутренние файрволы) или влияющие на безопасность.

- Компоненты виртуализации, такие как виртуальные машины, виртуальные коммутаторы и маршрутизаторы, виртуальные устройства, виртуальные приложения/рабочие столы и гипервизоры.

- Сетевые компоненты, в том числе файрволы, коммутаторы, маршрутизаторы, беспроводные точки доступа, устройства сетевой безопасности и иные устройства безопасности.

- Типы серверов, включая веб-серверы, серверы приложений, серверы баз данных, серверы аутентификации, почтовые серверы, прокси-серверы, серверы NTP (протокол сетевого времени) и серверы DNS.

- Приложения, включая все приобретенные или заказанные приложения, в том числе внутренние и внешние (например, веб-приложения).

- Любой иной компонент или устройство, расположенное в среде данных держателей карт или подключенное к ней.

На первом этапе оценки соответствия производится точная оценка области аудита. Минимум раз в год перед каждой проверкой оцениваемая организация должна проверять корректность этой области.

Чтобы уменьшить область применения стандарта PCI DSS, можно выполнить сегментацию и изолировать системы, которые хранят, обрабатывают или передают данные держателей карт.

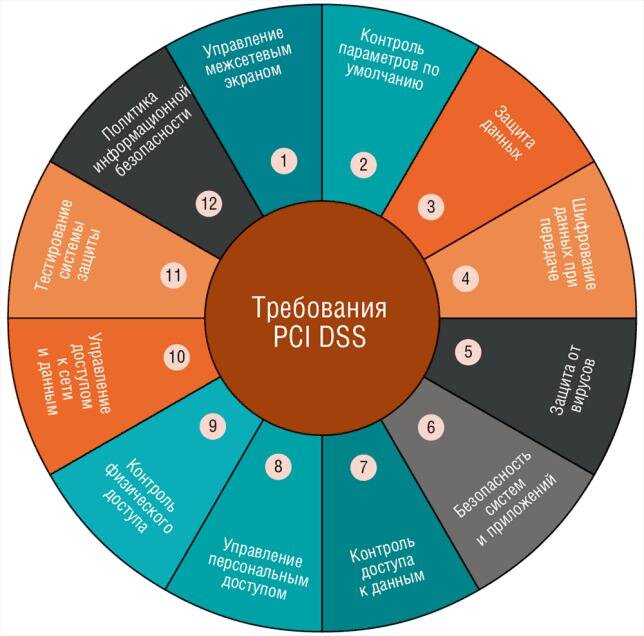

Требования¶

PCI DSS содержит более 280 требований, которые позволяют достичь определенных целей защиты.Шесть принципов

- Создание и поддержание высокого уровня безопасности системы и сети. Проведение транзакций по картам пользователей возможно только в защищенной сети. В список компонентов безопасности должны быть включены надежные брандмауэры, эффективно выполняющие возложенные на них функции и при этом не доставляющие клиентам неудобств. Системные пароли должны быть оригинальными.

- Безопасность личной информации владельцев платежных карт. Компании, работающие по security standard, должны гарантировать конфиденциальность данных, касающихся владельцев карт, включая почтовые адреса, даты рождения, номера телефонов, девичьи фамилии матерей и прочее, вне зависимости от места ее хранения. При необходимости отправки информации по каналам связи с общим доступом, она должна быть предварительно зашифрована.

- Управление уязвимостями. Финансовым компаниям, занимающимся обслуживанием клиентских платежных карт, необходимо разработать и внедрить программы управления уязвимостями и оценки рисков, основная задача которых состоит в защите корпоративных систем от потенциальных злонамеренных действий хакеров, от вредоносного и шпионского программного обеспечения. Используемые в процессе работы приложения должны быть протестированы и не содержать известных уязвимостей, которые могут быть использованы злоумышленниками с целью завладения конфиденциальной информацией.

- Контроль доступа. Обязательным условием является контроль доступа к системным данным и его ограничение, в зависимости от роли пользователя. Всем сотрудникам, работающим с корпоративной IT-инфраструктурой, должны быть присвоены уникальный идентификатор и имя пользователя. Вся информация, касающаяся владельцев карт, должна быть защищена не только в цифровом, но и в физическом виде. К физической защите относится ввод ограничения на копирование бумажных документов, применение уничтожителей документов, использование замков на мусорных урнах и баках.

- Мониторинг и контроль сети. Необходимо проводить регулярное тестирование используемых сетей, чтобы иметь возможность гарантировать их эффективное функционирование и надлежащий уровень безопасности. Антивирусное ПО и другие программные защитные продукты должны иметь последние обновления.

- Информационная безопасность. Требования по информационной безопасности должны соблюдаться всеми сотрудниками. За нарушение правил возможно введение системы ответственности, включающей в себя дополнительные проверки и денежные взыскания.

| ЦЕЛЬ | ГРУППЫ ТРЕБОВАНИЙ PCI DSS |

|---|---|

| Создание и поддержка защищенной сети и систем | Требование 1 Установить и поддерживать конфигурацию межсетевых экранов для защиты данных |

| Требование 2 Не использовать пароли и другие системные параметры безопасности, заданные производителем по умолчанию |

|

| Защита данных Держателей карт | Требование 3 Защищать хранимые данные держателей карт |

| Требование 4 Шифровать данные держателей карт при их передаче в открытых общедоступных сетях |

|

| Ведение программы по управлению уязвимостями | Требование 5 Защищать все системы от вредоносного ПО и регулярно обновлять антивирусное ПО или программы |

| Требование 6 Разрабатывать и поддерживать безопасные системы и приложения |

|

| Внедрение строгих мер контроля доступа | Требование 7 Ограничить доступ к данным держателей карт в соответствии со служебной необходимостью |

| Требование 8 Определять и подтверждать доступ к системным компонентам |

|

| Требование 9 Ограничить физический доступ к данным держателей карт |

|

| Регулярный мониторинг и тестирование сети | Требование 10 Контролировать и отслеживать любой доступ к сетевым ресурсам и данным держателей карт |

| Требование 11 Регулярно выполнять тестирование систем и процессов обеспечения безопасности |

|

| Поддержание политики информационной безопасности | Требование 12 Разработать и поддерживать политику обеспечения информационной безопасности для всех сотрудников организации |

Если обобщать, то можно выделить 6 требований, лежащих в основе стандарта безопасности PCI DSS. Их в той или иной мере можно назвать общепринятыми во всем мире. Что же это за условия?

- Использование защиты сетевой инфраструктуры. Этот критерий подразумевает наличие фаерволов для фильтрации входящего/исходящего трафика. Кроме этого, потребуется особый подход к обработке любой информации о клиентах – процедуры должны быть сегментированы на несколько независимых кластеров. Каждая функция делегируется только одной ВМ, во избежание получения несанкционированного доступа к нескольким частям данных.

- Антивирусное ПО. Очень важный пункт, который обезопасит систему от хакерских атак и взлома, а также поможет защитить процесс обновления уязвимого ПО. Также мера носит предупредительный характер, помогая закрыть еще не обнаруженные уязвимости.

- Использование шифрования. Этот пункт стандарта PCI DSS подразумевает использование криптографии с ключами длиной более 128 бит. Мера была введена несколько лет назад из-за обнаруженной уязвимости, позволяющей злоумышленникам извлечь информацию из зашифрованного канала связи. Стандарт содержит и список рекомендуемых провайдеров, чьи решения позволят обеспечить шифрование данных.

- Постоянный мониторинг инфраструктуры. Потребуется контроль за всеми операциями, который позволит обнаружить попытки взлома или несанкционированные действия над данными. Также мониторинг потребуется для своевременного обнаружения уязвимостей в системе.

- Настройка политики доступа к данным. Обязательным является применение многофакторной аутентификации при подключении к компонентам инфраструктуры и хранилищам данных. При этом доступ к местам хранения файлов должен быть ограничен. Рекомендована корректировка политики при любых кадровых перестановках в компании, чтобы ограничить доступ для бывших сотрудников.

- Наличие корпоративной политики по информационной безопасности. Еще одно обязательное условие для сертификации – это разработка общих принципов обеспечения безопасности IT-инфраструктуры. В ней должны содержаться пункты об алгоритме доступа к персональным данным и мерах при угрозе безопасности.

Кроме этих пунктов для соответствия стандарту PCI DSS потребуется протоколирование всех событий и действий системы, дополнительная защита данных при передаче, настройка конфигурации компонентов информационной структуры и т. д. Как вы видите, речь в требованиях идет как о физической части, так и об аппаратном компоненте – то есть проверяется абсолютно все.

Какие организации должны соблюдать стандарт¶

Основная цель стандарта – консолидировать все требования по информационной безопасности, которые бы удовлетворяли все платежные систем.Главное правило стандарта: если организация хранит и обрабатывает, передает или влияет на безопасность платежных карт этих пяти платежных систем, то соответствие требованиям PCI DSS для компании является обязательным.

Основные положения PCI DSS делятся на две составляющие:

- Технические требования;

- Организационные меры;

Причем технических требований в PCI DSS значительно больше. Весь стандарт можно поделить на 12 разделов, они посвящены сети, настройкам, защите хранимых данных, передаваемых данных, антивирусной защите, разработке и поддержке систем, управлению учетными записями, средствами аутентификации, физической безопасности, протоколированию событий, контролю защищенности. Все это касается технических требований.

Есть еще один раздел, посвященный системе менеджмента информационной безопасности – это двенадцатый раздел.

Исполнение требование PCI DSS является обязательным, так как при заключении договора на обслуживание с любой из платежных систем, любой банк, (принципал или аффилированный банк), обязан выполнять требования стандарта.

Фактически все организации платежной индустрии делятся на две категории:

Торгово-сервисные предприятия или мерчанты.

Поставщики услуг – делают возможным прием платежных карт в обмен на товары и услуги.

Платежные системы в зависимости от типа организации предъявляют различные требования к подтверждению соответствия PCI DSS.

Всего существует три типа подтверждения соответствия стандарту, но мы рассмотрим 2 основных:

- QSA – внешний аудит;

- ISA – внутренний аудит с заполнением листа самооценки;

- SAQ - заполнения листа самооценки

Они применяются для всех типов организаций, но для разных организаций их проводят разные специалисты. Либо это внутренний и внешний аудит, выполняемый компанией-аудитором, либо заполнение листа самооценки.

| Внешний аудит QSA (Qualified Security Assessor) | Внутренний аудит ISA (Internal Security Assessor) | Самооценка SAQ (Self Assessment Questionnaire) | |

|---|---|---|---|

| Выполняется внешней аудиторской организацией QSA, сертифицированной Советом PCI SSС. | Выполняется внутренним прошедшим обучение и сертифицированным по программе Совета PCI SSC аудитором.Может быть проведен только в случае, если первично соответствие было подтверждено QSA-аудитом. | Выполняется самостоятельно путём заполнения листа самооценки. | |

| В результате проверки QSA-аудиторы собирают свидетельства выполнения требований стандарта и сохраняют их в течение трёх лёт. | В результате проверки ISA-аудиторы, как и при внешнем аудите, собирают свидетельства выполнения требований стандарта и сохраняют их в течение трёх лёт | Сбор свидетельств выполнения требований стандарта не требуется. | |

| По результатам проведённого аудита подготавливается отчёт о соответствии — ROC (Report on Compliance). | Самостоятельно заполняется лист самооценки SAQ. | ||

Обновлено С. Антошкин около 2 лет назад · 4 изменени(я, ий)